Oubliez les messages truffés de fautes et les profils sans photo. En 2026, l’arnaque à l’emploi sur LinkedIn a changé de visage. Grâce à l’IA générative et aux deepfakes, les cybercriminels créent désormais des recruteurs virtuels plus vrais que nature, capables de vous manipuler en vidéo. Votre argent n’est plus leur seule cible : ils visent désormais votre identité numérique et votre réputation. Entre explosion des « Job Scams » et usurpations sophistiquées, comment différencier une opportunité en or d’un piège dévastateur ? Décryptage et protocole de défense.

Mise à jour du 30 janvier 2026 : LinkedIn vient de briser le silence. Dans une communication officielle publiée hier, Oscar Rodriguez (VP Produit) confirme l’ampleur industrielle du phénomène. La plateforme déploie de nouveaux boucliers, notamment des badges de vérification renforcés. Pourquoi ? Parce que leurs données révèlent qu’un profil non vérifié hors de votre réseau a 5 fois plus de chances d’être frauduleux qu’une interaction authentique.

Avec l’explosion de l’IA et le contexte socio-économique actuel, il n’est pas surprenant que les dernières données disponibles portant sur les arnaques à l’emploi sur LinkedIn soient glaçantes.

Mais derrière ces visages générés par IA se cache un arsenal technique redoutable. Les rapports récents, notamment ceux de ReliaQuest, montrent que ces « recruteurs » ne se contentent plus de vous parler : ils déploient des RAT (Remote Access Trojans), des chevaux de Troie permettant de prendre le contrôle total de votre ordinateur à distance.

D’après l’entreprise de cybersécurité McAfee, citée par Clubic, ce type d’attaque a explosé de plus de 1.000% entre mai et juillet 2025, rien qu’aux États-Unis.

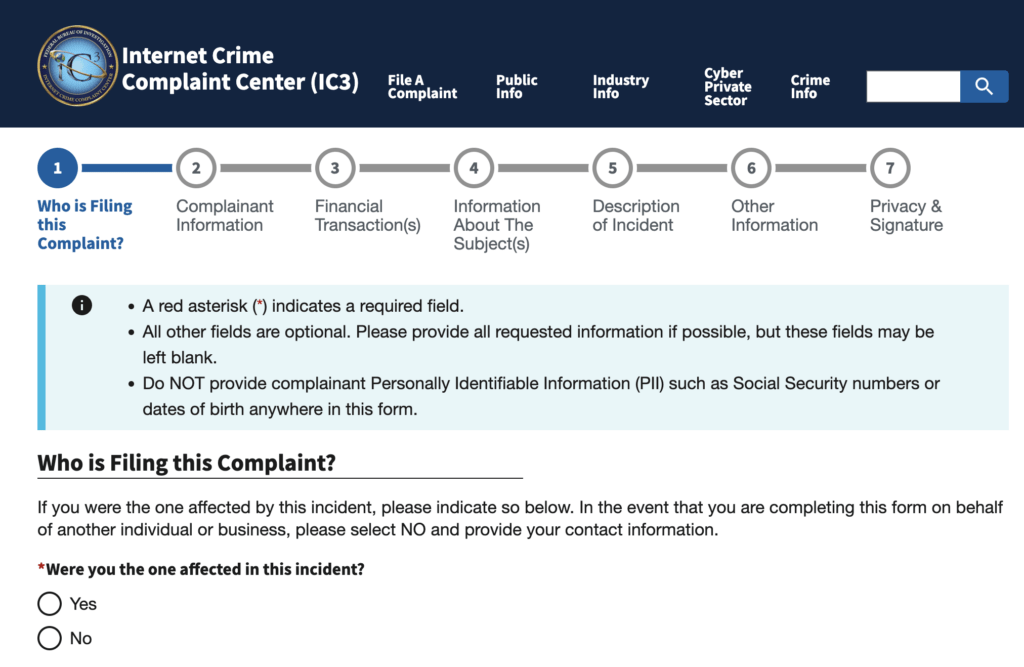

Le dernier rapport annuel disponible de l’Internet Crime Complaint Center (FBI), lui, la cybercriminalité a coûté un record de 18+ milliards de dollars en pertes cumulées en 2024, toujours rien qu’aux USA, avec une sophistication croissante des attaques.

De ce côté-ci de l’Atlantique, et selon les données de la BBC, citées par ZDnet, les signalements de fraudes à l’emploi ou au recrutement ont plus que doublé au cours des deux dernières années.

Et les plaintes continuent de pleuvoir…

Mais ce qui m’inquiète le plus en tant que spécialiste de LinkedIn, c’est la verticalité de l’attaque sur l’emploi :

- L’explosion des « Job Scams » : Toujours aux USA, selon la Federal Trade Commission (FTC), les arnaques à l’emploi ont littéralement explosé depuis 2020.

- La menace Deepfake : C’est la grande nouveauté de 2025. Les technologies de génération de visages synthétiques permettent désormais de créer des identités visuelles indétectables à l’œil nu.

- Le volume invisible : LinkedIn fait le ménage, certes. Leurs rapports de transparence indiquent que la grande majorité des faux comptes sont bloqués automatiquement avant même que vous ne les voyiez. Mais avec 140 candidatures envoyées chaque seconde sur la plateforme, le « 1% » qui passe entre les mailles du filet représente des centaines de milliers de pièges potentiels actifs.

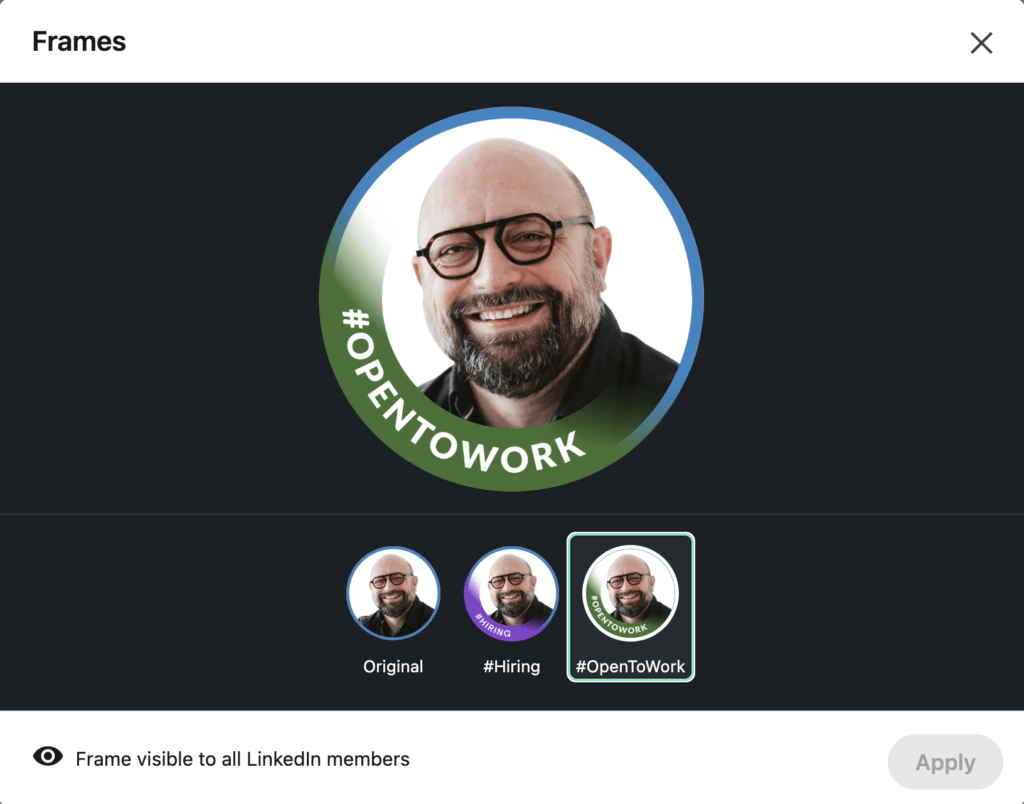

Votre badge « Open to Work » est une cible

Le paradoxe est cruel : plus vous optimisez votre profil pour être visible (ce que je vous enseigne au quotidien), plus vous devenez une cible attractive. Les algorithmes des fraudeurs scannent désormais les badges « Open to Work » et les mots-clés de compétences rares pour lancer des attaques de Spear Phishing (hameçonnage ciblé).

Leur but ? Il a changé. Ils ne veulent plus seulement votre argent via une fausse formation payante. Ils veulent votre identité numérique (copie de passeport, numéro de sécurité sociale, biométrie vocale) pour alimenter des réseaux criminels bien plus vastes.

L’anatomie des nouvelles menaces

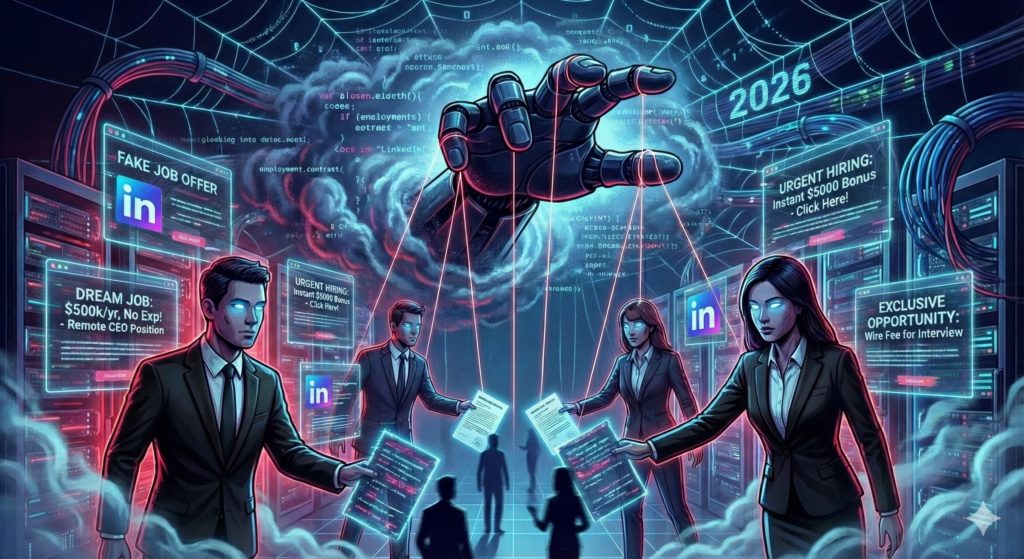

Pour comprendre comment vous protéger, vous devez d’abord comprendre à qui (ou à quoi) vous avez affaire. En 2026, nous ne sommes plus face à des hackers isolés, mais face à des structures organisées qui utilisent les mêmes outils technologiques que les grandes entreprises : l’Intelligence Artificielle générative.

Voici les trois vecteurs d’attaque principaux que j’ai identifiés et qui sévissent actuellement sur LinkedIn.

Le « Deepfake Recruiter »

C’est la menace qui change tout. Auparavant, on pouvait repérer un faux profil grâce à une photo volée sur une banque d’images (Stock photo). Aujourd’hui, les fraudeurs utilisent des GANs (Generative Adversarial Networks) pour créer des visages humains uniques qui n’existent pas.

Ces « personnes » ont l’air crédibles, sympathiques et professionnelles. Pire encore, la technologie permet désormais d’animer ces visages pour des entretiens vidéo en temps réel.

- La donnée qui fait mal : Selon une étude de Sensity AI, la détection des deepfakes est devenue une course contre la montre, avec une augmentation exponentielle des fraudes à l’identité synthétique.

- Le mode opératoire : On vous invite à un entretien vidéo. Votre interlocuteur semble réagir normalement, mais il s’agit d’un « marionnettiste » numérique. Le but ? Vous mettre en confiance pour vous soutirer des informations sensibles en direct.

L’entretien vidéo n’est souvent qu’une étape pour vous inciter à télécharger un fichier. L’escroc vous envoie une archive (souvent un fichier .exe ou .zip camouflé en « Plan de projet »). En l’ouvrant, vous activez une technique appelée DLL Sideloading : un programme légitime (comme un lecteur PDF) est détourné pour exécuter un script malveillant en arrière-plan. Résultat ? Le malware s’installe sans même que votre antivirus ne sourcille.

LinkedIn a explicitement validé ce scénario. La plateforme alerte désormais contre les recruteurs demandant le téléchargement de « logiciels cryptés » spécifiques pour un entretien. Soyons clairs : aucune entreprise sérieuse (ni Nike, ni Google, ni une PME locale) ne vous demandera d’installer un .exe obscur. Les vrais entretiens se passent sur Teams, Zoom ou l’outil vidéo natif de LinkedIn. Si on vous demande d’installer un logiciel tiers, c’est un piège.

L’attaque par la vanité (« Ego-Baiting »)

En tant que consultant, je connais bien les mécanismes psychologiques du personal branding. Les escrocs aussi. Ils exploitent un biais cognitif puissant : notre besoin de reconnaissance.

L’arnaque typique repose sur une offre « trop belle pour être vraie » :

- Un salaire 20 à 30% au-dessus du marché (ex: 80k€ pour un profil junior).

- Du « 100% Télétravail » (Full Remote).

- Une entreprise au nom prestigieux (les usurpations de grandes marques comme Nike ou Amazon sont courantes selon LinkedIn) ou à consonance « Tech/Start-up » (souvent une usurpation d’une vraie société).

Le FBI (Internet Crime Complaint Center) alerte spécifiquement sur ces fausses offres qui servent de porte d’entrée. Le piège se referme souvent via une demande de paiement préalable pour du « matériel informatique » (que l’entreprise est censée rembourser) ou des « frais de dossier ».

La moisson silencieuse (« Data Harvesting »)

C’est peut-être la menace la plus vicieuse, car elle est indolore sur le moment. Ici, l’escroc ne vous demande pas d’argent. Il vous fait passer un processus de recrutement complet : formulaires, tests techniques, envois de documents administratifs.

Son objectif ? Constituer un « dossier parfait » sur vous pour usurper votre identité ailleurs.

- Ce qu’ils volent : Copie de carte d’identité, RIB… mais aussi vos accès professionnels. Une fois le cheval de Troie (RAT) installé via un faux test technique, les pirates peuvent enregistrer vos frappes au clavier (Keylogging), capturer vos mots de passe de session et accéder aux données confidentielles de votre entreprise.

- Le risque : Vos données sont revendues sur le Dark Web ou utilisées pour ouvrir des crédits à la consommation en votre nom. La FTC classe régulièrement l’usurpation d’identité liée à l’emploi dans ses top-alertes consommateurs.

- Le leurre du « CV 3.0 » : C’est la nouvelle tendance identifiée par LinkedIn en 2026. Plus d’un tiers des arnaques à l’emploi impliquent désormais des services tiers de rédaction de CV (« CV writing services ») de mauvaise qualité ou frauduleux. On vous promet une optimisation par IA pour décrocher le job, mais le seul but est de capter vos données ou de vous faire payer un service inutile. N’utilisez que les outils natifs de LinkedIn ou des partenaires reconnus.

En résumé : si un recruteur semble plus intéressé par vos documents administratifs que par vos compétences réelles (« Soft Skills »), votre radar interne doit passer au rouge vif.

Le piège de la « mule financière » : de victime à complice

C’est sans doute la menace la plus redoutable identifiée par les autorités bancaires comme Febelfin. Ici, l’escroc ne vous vole rien : il vous donne de l’argent. On vous demande d’effectuer des « tâches simples » (liker des contenus, tester des flux de paiement) et vous recevez une petite commission.

Puis, le piège se referme : on vous demande de recevoir une somme importante sur votre compte personnel pour la transférer vers un autre compte (souvent à l’étranger ou en cryptomonnaies) sous prétexte de « gestion de notes de frais » ou de « frais de structure ».

Le risque est pénal : En acceptant, vous devenez ce qu’on appelle une mule financière. Vous participez, souvent sans le savoir, à un réseau de blanchiment d’argent. En 2026, les banques et la police ne font plus de distinction : votre compte sera bloqué et vous pourriez être poursuivi pour complicité de fraude.

Étude de cas : Autopsie d’une fausse annonce

La théorie est une chose, la pratique en est une autre. Pour que vous puissiez réagir en une fraction de seconde lors de votre scroll matinal sur LinkedIn, disséquons ensemble une annonce frauduleuse « type ».

J’ai reconstruit cet exemple en me basant sur les signalements les plus fréquents remontés par la communauté et par les analyses de cybersécurité comme celles de NordVPN sur les « Job Scams ».

Imaginez une offre sponsorisée qui apparaît dans votre fil, intitulée « Junior Marketing Manager – Full Remote ». Voici les trois signaux d’alerte (Red Flags) qui doivent immédiatement vous faire fuir.

Signal n°1 : L’hameçon du salaire hors-marché

L’annonce promet « 85.000 € – 110.000 € / an » pour un profil avec « 0 à 2 ans d’expérience ».

En tant que consultant connaissant bien le marché, je peux vous l’assurer : c’est impossible. Un profil junior sur ce type de poste tourne généralement entre 35k€ et 45k€ (selon la localisation).

- L’analyse : Les escrocs gonflent les chiffres pour créer un sentiment d’urgence et d’euphorie qui désactive votre esprit critique. Si le salaire est le double de la moyenne du marché (vérifiable sur Glassdoor, c’est une arnaque.

Signal n°2 : La sortie de piste immédiate

À peine avez-vous cliqué sur « Postuler » ou contacté le profil, que la réponse arrive :

« Pour un traitement plus rapide de votre candidature, merci de contacter notre responsable RH, Sophie, directement sur Telegram (@SophieRH_Tech) ou WhatsApp. »

- L’analyse : C’est le « Red Flag » absolu. Une entreprise légitime utilise soit son ATS (Applicant Tracking System), des emails professionnels (@nomdelentreprise.com) ou la messagerie LinkedIn. Jamais une messagerie cryptée grand public pour un premier contact, même si l’arnaqueur prétexte une « maintenance du serveur interne » pour justifier ce passage sur messagerie privée. Pourquoi ? Parce que sur Telegram, ils échappent aux filtres de sécurité de LinkedIn et ne laissent aucune trace. LinkedIn met d’ailleurs en garde contre ces pratiques.

Signal n°3 : L’urgence et la pression administrative

Le faux recruteur ne vous pose aucune question sur votre stratégie marketing ou vos accomplissements passés. En revanche, il est très pressé :

« Le poste doit être pourvu sous 48h. Veuillez nous envoyer scan de passeport + RIB + justificatif de domicile pour préparer votre contrat avant l’entretien. »

- L’analyse : Aucune entreprise sérieuse ne rédige un contrat de travail avant d’avoir rencontré le candidat. Cette inversion du processus (Administratif > Humain) est la signature classique du vol d’identité ou de la fraude au matériel (Fake Check Scam), très bien documentée par la Federal Trade Commission.

Le conseil du formateur : Si vous avez un doute, faites un « Reverse Image Search » (recherche inversée) de la photo du recruteur sur Google Images ou TinEye. Si la photo apparaît sur des banques d’images ou sous trois noms différents, bloquez et signalez.

Signal n°4 : Le format de fichier inhabituel

Si pour « consulter les détails du poste », on vous demande de télécharger une archive WinRAR, un fichier .iso ou un fichier exécutable (.exe) plutôt qu’un simple lien vers un site carrière officiel ou un PDF classique hébergé sur le Cloud, fuyez. Les recruteurs n’envoient jamais de logiciels ou d’archives auto-extractibles.

Attention à l’arnaque au « kit de bienvenue »

Une variante très courante consiste à vous annoncer votre embauche immédiate (sans entretien sérieux, ce qui est déjà un signe suspect) et à vous demander d’acheter votre propre matériel informatique (ordinateur, smartphone).

Le mode opératoire est vicieux : le faux recruteur vous envoie un chèque pour couvrir les frais ou vous demande d’utiliser un fournisseur spécifique. Le chèque se révélera volé ou sans provision quelques jours plus tard, mais entre-temps, vous aurez envoyé votre propre argent au prétendu « fournisseur », qui n’est autre que l’escroc lui-même.

Règle d’or : Une entreprise sérieuse vous envoie votre matériel ou le commande elle-même. Elle ne vous demande jamais d’avancer les fonds.

Quand votre profil devient l’arme du crime

C’est ici que l’on dépasse la simple « arnaque financière » pour toucher au cœur de ce que j’enseigne : le Professional Branding. Se faire piéger n’est pas seulement une perte de temps ou d’argent, c’est un risque mortel pour votre e-réputation professionnelle.

En 2026, les cybercriminels ne cherchent plus seulement des victimes ; ils cherchent des relais.

L’usurpation d’identité

Si vous tombez dans le piège du « Data Harvesting » et que vous envoyez votre pièce d’identité à un faux recruteur, le cauchemar ne fait que commencer.

Demain, c’est votre nom, votre photo et votre titre LinkedIn qui seront utilisés pour arnaquer d’autres candidats.

- Le scénario catastrophe : Imaginez qu’un candidat lésé tape votre nom dans Google dans 6 mois. Il ne tombera pas sur votre profil d’expert, mais sur des forums de signalement d’arnaques l’accusant de fraude. Votre crédibilité, bâtie sur des années, peut être anéantie en quelques semaines.

- La donnée juridique : En France, le site du gouvernement Cybermalveillance.gouv.fr rappelle que les victimes d’usurpation d’identité doivent souvent prouver leur innocence face à des plaintes déposées contre… elles-mêmes.

Le risque pour votre employeur actuel

En tant que formateur en Employee Advocacy (ambassadeurs de marque), je prône l’alignement entre la voix des employés et celle de l’entreprise. Mais ici, le risque s’inverse.

Si un escroc prend le contrôle de votre compte LinkedIn (via un lien de phishing reçu dans une fausse offre), il a accès à votre réseau professionnel de niveau 1.

- L’attaque latérale : Il peut envoyer des messages infectés à vos collègues, vos clients ou votre DRH, en utilisant votre légitimité. C’est ce qu’on appelle le BEC (Business Email Compromise), un fléau qui a coûté 2,7 milliards de dollars en 2022 selon le FBI.

- L’impact : Vous devenez, malgré vous, le « Patient Zéro » d’une cyberattaque contre votre propre entreprise.

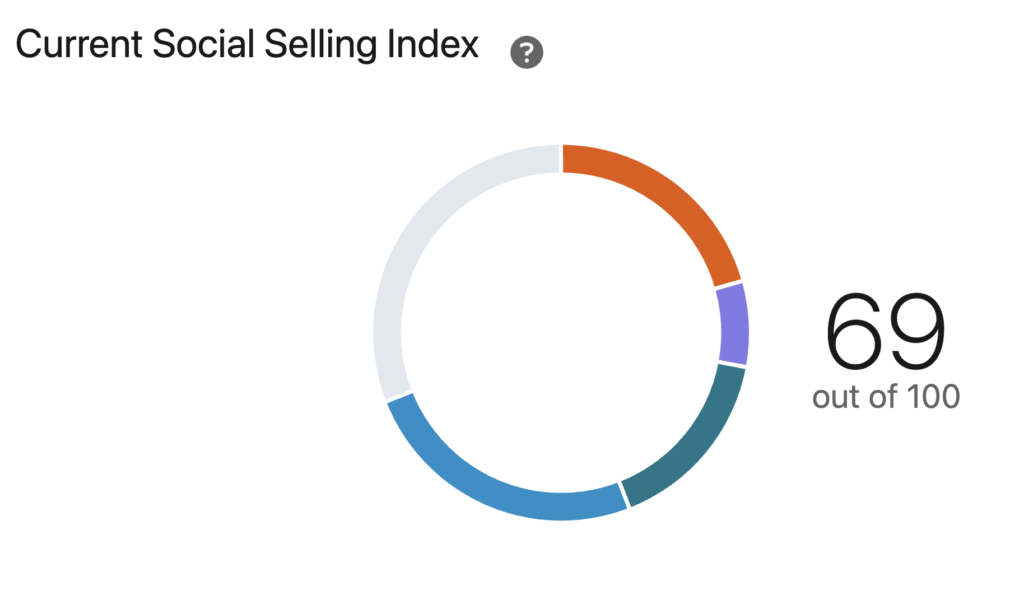

La destruction de votre score LinkedIn

Même sans aller jusqu’au piratage total, interagir avec des fermes de faux comptes (en acceptant leurs demandes, en likant leurs fausses offres) envoie des signaux négatifs à l’algorithme de LinkedIn. Vous diluez la qualité de votre réseau, ce qui peut impacter la portée de vos futures publications légitimes.

Protéger votre profil, ce n’est donc pas de la paranoïa. C’est un acte de gestion de carrière indispensable. C’est protéger votre actif immatériel le plus précieux.

La stratégie de défense : verrouiller pour mieux régner

Maintenant que vous avez compris l’ampleur et la sophistication de la menace, pas question de céder à la panique ou de quitter LinkedIn. Au contraire. Votre présence doit être forte, mais blindée.

Voici ma stratégie en deux temps pour naviguer en sécurité en 2026.

Temps 1 : Le réflexe « Check-Source »

Avant même de parler technique, réintégrez une dose de scepticisme sain dans votre routine de réseautage. Face à une sollicitation inconnue, appliquez la règle des « 3 Vérifications » :

- L’image : Faites glisser la photo de profil du recruteur dans Google Images (images.google.com) ou utilisez un outil comme FaceCheck.ID. Si ce visage apparaît sous trois noms différents ou sur un site de génération d’IA (« This Person Does Not Exist »), bloquez immédiatement.

- L’email : Un recruteur de chez L’Oréal, Google ou même d’une PME établie vous écrira toujours depuis une adresse @entreprise.com. Si vous recevez un mail venant de recrutement-loreal-rh@gmail.com ou careers-tech@yahoo.com, c’est une fraude à 100%. Et ne vous fiez pas au nom qui s’affiche, mais à l’adresse réelle. Un mail venant de

recrutement-totalenergies@gmail.comest une fraude. Les escrocs utilisent parfois des domaines très proches (@loreal-career.frau lieu de@loreal.com). Un simple copier-coller de l’adresse dans un moteur de recherche, associé au mot « scam », permet souvent de lever le loup en quelques secondes.

- Le coup de fil : C’est vieux comme le monde, mais imparable. Appelez le standard de l’entreprise (numéro trouvé sur leur site officiel, pas sur l’annonce) et demandez : « Bonjour, travaillez-vous avec un cabinet de recrutement nommé X ? » ou « Avez-vous bien un poste ouvert pour Y ? ». La réponse est souvent édifiante.

- La vérification LinkedIn : Face à la prolifération des faux profils de dirigeants et de recruteurs, LinkedIn a durci le ton. Désormais, les cadres (VP, CEO, Directeurs) et les spécialistes RH ont la possibilité (et presque l’obligation morale) d’arborer un badge de vérification. Donc en 2026, si vous êtes contacté par un « Talent Acquisition Specialist » d’une grande entreprise ou un dirigeant de renom dont le profil n’est pas authentifié par LinkedIn, votre niveau de vigilance doit doubler. Un profil légitime en 2026 est un profil vérifié. Vérifiez également la cohérence du réseau : un recruteur chez Google qui n’est connecté à aucun autre employé de Google est, selon les propres critères de sécurité de la plateforme, une anomalie majeure.

Temps 2 : Le verrouillage technique

Le bon sens est indispensable, mais face à des IA capables de mimétisme parfait, il ne suffit plus. Vous devez durcir la configuration de sécurité de votre compte LinkedIn.

Beaucoup de mes clients l’ignorent, mais LinkedIn possède des dizaines de paramètres cachés dans les sous-menus « Préférences et confidentialité ». Savoir les régler fait la différence entre un compte « passoire » et une forteresse.

- Faut-il masquer votre email aux connexions de 2ème niveau ?

- Comment activer la double authentification (2FA) sans se bloquer soi-même ?

- Comment vérifier si une application tierce a un accès secret à vos données ?

Pour vous accompagner dans cette démarche, j’ai conçu un guide technique complet qui détaille chaque étape du verrouillage de votre compte.

Protocole de crise : « Je me suis fait avoir, je fais quoi ? »

C’est la question que personne ne veut poser, mais qu’il faut anticiper. Si, à la lecture de cet article, vous réalisez que vous avez envoyé votre CV ou votre pièce d’identité à un faux recruteur la semaine dernière, ne paniquez pas. La rapidité de votre réaction limitera les dégâts.

Voici la « Check-list d’urgence » que je recommande d’activer immédiatement :

Coupez les ponts

Cessez tout échange. Ne répondez plus aux messages sur WhatsApp, Telegram ou LinkedIn. Ne tentez pas de « négocier » ou de menacer l’escroc, cela ne ferait que confirmer que votre ligne est active.

Bloquez le numéro de téléphone et le profil utilisateur. Silence radio.

Sécurisez vos accès

Si vous avez cliqué sur un lien suspect, partez du principe que vos identifiants sont compromis.

- Changez immédiatement votre mot de passe LinkedIn.

- Changez le mot de passe de votre boîte email associée (c’est souvent la porte dérobée utilisée par les hackers).

- Activez la double authentification (2FA) partout si ce n’est pas déjà fait (référez-vous à mon guide cité plus haut).

Alertez votre DSI (Direction des Systèmes d’Information)

Si vous avez utilisé un ordinateur professionnel pour interagir avec le fraudeur ou télécharger un fichier, prévenez immédiatement votre service informatique.

Les malwares modernes (utilisant des scripts Python portables) sont conçus pour rester « silencieux » et se propager latéralement dans le réseau de l’entreprise pour infecter d’autres postes de direction.

Alertez les autorités financières si nécessaire

Si vous avez transmis un RIB ou effectué un virement (pour du « matériel » ou des « frais de dossier ») :

- Appelez votre banque immédiatement pour tenter un rappel des fonds ou bloquer les prélèvements futurs.

- Surveillez vos relevés de compte quotidiennement pendant les 30 prochains jours.

Signalez officiellement

Ne gardez pas ça pour vous. Signaler l’arnaque protège les autres membres du réseau.

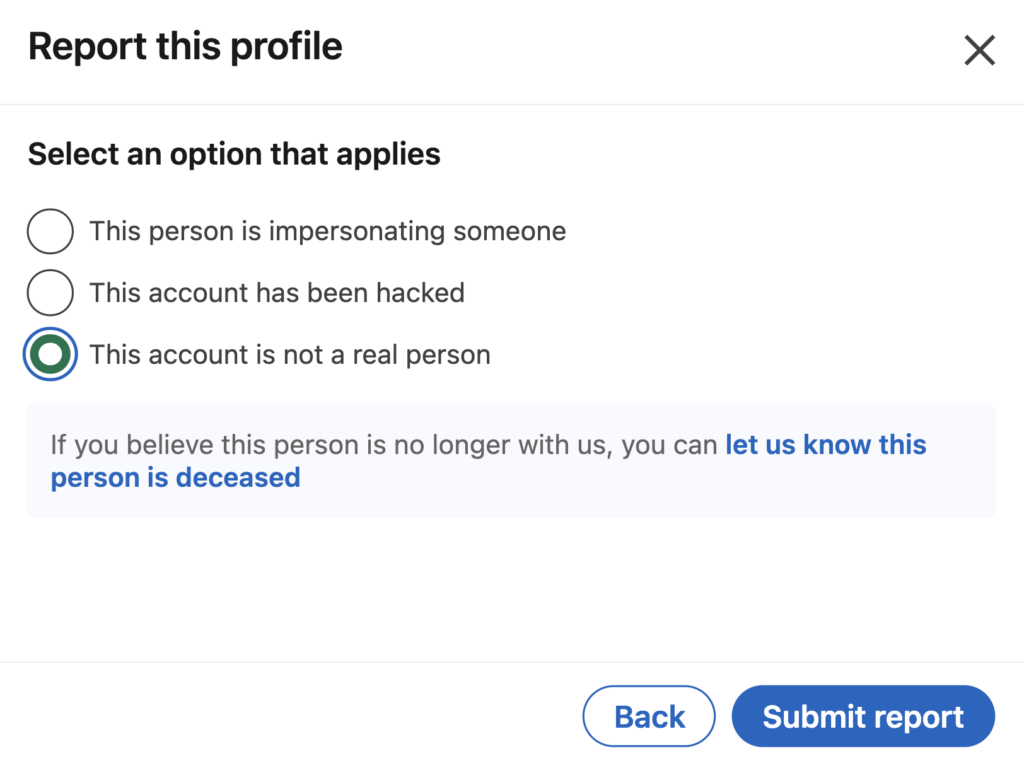

- Via LinkedIn : Signalez l’escroquerie via le formulaire adéquat

- Sur LinkedIn : Allez sur le profil du faux recruteur -> Cliquez sur le bouton « Plus » -> « Signaler / Bloquer » -> Choisissez « Faux compte » ou « Escroquerie ».

- Aux autorités en France : Utilisez la plateforme THESEE (Traitement Harmonisé des Enquêtes et Signalements pour les E-Escroqueries) disponible sur Service-Public.fr.

- Aux autorités en Belgique : Transférez les preuves (captures d’écran, mails) à Safeonweb via suspect@safeonweb.be.

Surveillez votre e-réputation

Dans les semaines qui suivent, tapez régulièrement votre propre nom dans Google (« Votre Nom » + « Arnaque » ou « Votre Nom » + « Recrutement »). Si vous voyez votre identité utilisée pour poster de fausses annonces, vous devrez déposer une main courante pour usurpation d’identité afin de vous couvrir juridiquement.

Quand donner vos informations sensibles ?

Toutes vos infos sensibles (numéro de sécurité sociale, RIB, photo d’identité…) ne doivent être transmis qu’une fois le contrat signé.

En 2026, cette transmission ne se fait jamais par email standard ou messagerie instantanée. Elle doit passer par un portail RH sécurisé ou une solution de signature électronique certifiée (type DocuSign, Adobe Sign).

Si le « recruteur » refuse de passer par ces canaux officiels sous prétexte de « rapidité », fuyez.

La règle des « 2X » pour vous protéger

Si votre interlocuteur insiste pour basculer la conversation sur WhatsApp, Telegram ou Signal dès les premiers échanges, c’est une alerte rouge. LinkedIn révèle que les escrocs sont 2 fois plus susceptibles de vous demander de quitter la plateforme qu’un recruteur légitime.

Pourquoi ? C’est une course contre la montre. Ils savent que les algorithmes de détection de LinkedIn vont supprimer leur faux compte rapidement. En vous sortant de l’application (« On sera plus à l’aise sur WhatsApp »), ils s’assurent de pouvoir continuer à vous manipuler même après que leur profil a été banni. Restez sur la messagerie LinkedIn tant que vous n’avez pas rencontré la personne « en vrai » ou en visio sécurisée.

Conclusion : La confiance est la nouvelle monnaie

Alors, faut-il céder à la paranoïa, fermer son compte LinkedIn et retourner au CV papier ? Certainement pas.

LinkedIn reste, en 2026, le levier le plus puissant pour votre carrière et votre business. Mais nous avons définitivement quitté l’ère de l’innocence. La plateforme a changé de nature : c’est devenu un espace où la confiance ne se donne plus par défaut.

Face à l’industrialisation de la fraude par l’IA, votre meilleur antivirus reste votre esprit critique. Les algorithmes des escrocs sont rapides, mais ils échouent face à l’intuition humaine et aux vérifications basiques que je vous ai détaillées.

Mon dernier conseil de consultant :

Votre réseau est votre actif le plus précieux. Le protéger, c’est aussi protéger ceux qui vous font confiance. Si vous repérez une arnaque, ne vous contentez pas de l’ignorer. Signalez-la. C’est un acte de « civisme numérique » qui assainit l’écosystème pour tout le monde.

À vous de jouer. Soyez visibles, soyez audacieux, mais restez vigilants.

Xavier Degraux ► Stratège LinkedIn™, Employee Advocacy & Social Selling ► Je transforme Marques, Comex & Dirigeants en Médias (Autorité) ► Thought Leadership Data-Driven & IA ► Ex-Journaliste Éco

Vous avez trouvé cet article utile ?

- Partagez-le à votre réseau : C’est le meilleur moyen d’éviter qu’un de vos contacts ne tombe dans le panneau demain matin.

- Sécurisez votre profil maintenant : Si ce n’est pas encore fait, passez à l’action avec mon guide technique : Le mode d’emploi pour sécuriser son profil LinkedIn.

- Restons connectés : Pour ne rien rater de mes prochaines analyses sur l’évolution de LinkedIn (et ses pièges), abonnez-vous à ma Newsletter.